Wo platziere ich mein VPN Gateway?

Ein VPN-Gateway verbindet mein Netzwerk mit einem anderen, ohne dass ich mir Gedanken machen muss, wie viele und welche Stationen dazwischen liegen. Arbeitet das Gateway auf Ebene 2 des OSI-Modells, sind die verbundenen Netze sogar in der gleichen Broadcast Domain.

Abgesehen von den verschiedenen Problemen, ein VPN-Gateway einzurichten, die ich hier nicht weiter betrachten will, ist eine interessante Frage, wo ich das VPN-Gateway in meinem Netz platziere. Damit meine ich jetzt nicht, ob in einem Schrank, unter dem Tisch oder an der Wand. Es geht mir hier um die logische Position in meinem Netzwerk, konkret um die Positionierung relativ zur Paketfilter-Firewall.

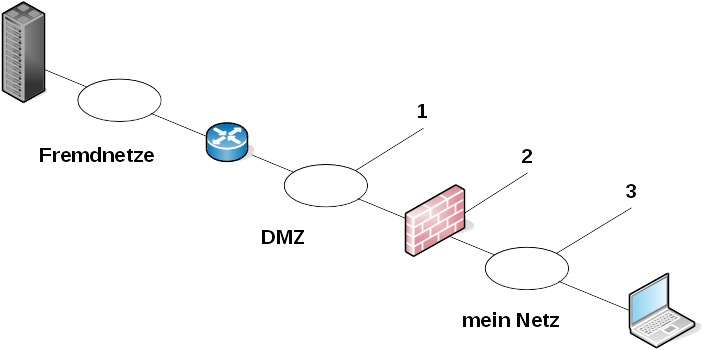

Und da habe ich grundsätzlich drei Möglichkeiten, das VPN-Gateway zu platzieren:

- vor der Firewall

- auf der Firewall

- hinter der Firewall

Jede der drei Positionen bringt Vor- und Nachteile, die ich nachfolgend gegenüberstellen möchte.

VPN Gateway vor der Firewall

Vor der Firewall heißt, aus Sicht eines Fremdnetzes kommt zuerst das VPN-Gateway, dann meine Firewall, dann mein Netzwerk.

Das hat verschiedene Vorteile:

- Die Firewall kann den Traffic aus dem VPN filtern.

- Die Sicherheit des VPN-Gateway ist weniger kritisch für die Sicherheit meines Netzes hinter der Firewall.

- Ich kann die Konfiguration von VPN-Gateway und Firewall relativ einfach halten.

- Die Konfiguration des VPN-Gateways ist getrennt von der Konfiguration der Firewall. Damit kann das ein anderer Personenkreis machen und es skaliert besser, wenn ich viele VPN zu konfigurieren habe.

- Ich kann das Einrichten in Teilschritte zerlegen.

- Ich kann VPN-Gateway und Firewall unabhängig voneinander aktualisieren oder ersetzen.

- Die Fehlersuche ist einfacher, wenn ich die Netzstruktur kenne.

Dem stehen einige Nachteile gegenüber:

- Ich brauche mindestens zwei Geräte.

- Die Konfiguration erfolgt an mehreren Stellen und muss in Teilschritte zerlegt werden, die zueinander passen.

- Das Routing muss stimmen.

Was muss ich also tun, wenn ich mein VPN-Gateway vor der Firewall platzieren will?

- Falls NAT nötig ist, mache ich das auf dem VPN-Gateway. Damit kann ich die Regeln auf der Firewall einfacher halten, was der Sicherheit zugute kommt und die Fehlersuche vereinfacht.

- Ich muss das Routing für das VPN anpassen. Dabei muss ich den Überblick über die Subnetze behalten. Hier macht sich eine gute Netzplanung bezahlt.

- Beim Einrichten eines neuen VPN muss ich die Konfiguration zwischen Firewall und VPN-Gateway koordinieren.

- Ich muss die Dokumentation von VPN-Gateway und Firewall für jedes einzelne VPN zusammenführen. Das erleichtert mir später die Fehlersuche.

VPN Gateway auf der Firewall

Auch das Platzieren des VPN-Gateways direkt auf der Firewall hat Vorteile:

- Ich brauche nur ein Gerät und kann damit, insbesondere bei wenig Traffic im VPN, einiges an Kosten sparen.

- Die Konfiguration erfolgt an einer Stelle.

- Das Routing ist etwas einfacher.

- Die Firewall sieht den Traffic aus dem VPN und kann ihn filtern.

Dem stehen einige Nachteile gegenüber

- Die Kombination aus VPN-Gateway und Firewall wird zum Single Point of Failure.

- Will oder muss ich das System ersetzen, muss das neue System alles können, was das alte konnte. Ich bekomme hier sehr leicht einen Vendor-Lock-In.

- Die Konfiguration ist im allgemeinen komplizierter als bei den anderen Varianten.

- Die Fehlersuche ist schwieriger.

Worauf muss ich also achten, wenn ich das VPN-Gateway auf der Firewall betreibe?

- Ich achte darauf, dass ich genügend Ersatzgeräte zur Hand habe, so dass ich bei einem Ausfall schnell die alte Konfiguration wieder einspielen und damit weiterarbeiten kann.

- Ich dokumentiere nicht einfach nur die Konfiguration der VPNs als Prosa, sondern auch aussagekräftige Diagramme, die mir das ganze System bei der Fehlersuche verständlicher machen. Diese Art der Dokumentation ist auch bei den anderen Varianten nützlich, hier ist sie essentiell.

VPN Gateway hinter der Firewall

Auch diese Variante hat Vorteile:

- Die VPN-Daten werden durch mein Netz getunnelt, somit kann meine Netzstruktur über das VPN nicht mit Traceroute oder Ping erkundet werden. Das ist - zugegeben - ein schwacher Vorteil, da ich mit einem VPN meist vertrauenswürdigen Partnern Zugriff auf Teile meines Netzwerks gestatte.

- Ich kann das Routing zum VPN auf die Geräte beschränken, die das VPN nutzen. Auch das ist nur ein schwacher Vorteil.

- Bei einem Layer-2-VPN benötige ich überhaupt kein Routing dafür.

- Firewall und VPN-Gateway werden separat konfiguriert wie in der ersten Variante.

- Ich kann die Geräte wie in der ersten Variante unabhängig voneinander auswechseln.

Dem stehen die folgenden Nachteile gegenüber:

- Die Firewall kann den VPN-Traffic nicht filtern, ich bin auf die Sicherheitsvorkehrungen angewiesen, die ich am VPN-Gateway einstellen kann.

- Die Konfiguration erfolgt an verschiedenen Stellen und muss koordiniert werden.

- Verwende ich ein geroutetes VPN, brauche ich extra Routingeinträge zumindest bei den Rechnern, die das VPN nutzen.

Worauf muss ich bei dieser Variante achten?

- Wenn möglich, filtere ich den VPN-Traffic auf dem VPN-Gateway.

- Bei einem gerouteten VPN (Layer 3) muss ich die nötigen Routingeinstellungen eintragen, entweder auf dem nächsten Gateway oder auf den Rechnern, die das VPN nutzen.

- Für jedes VPN muss ich die Konfiguration von VPN-Gateway, Firewall und Routing zusammen dokumentieren.

Wo also platziere ich das VPN-Gateway?

Aus den genannten Vor- und Nachteilen ergibt sich für mich das folgende.

Ich platziere das VPN-Gateway vor der Firewall,

- wenn ich mehrere VPNs betreiben und dafür ein spezielles Gerät anschaffen will,

- wenn ich die separate Konfiguration von VPN und Firewall haben will und das koordinieren kann und

- wenn ich den VPN-Traffic restriktiv mit der Firewall regulieren will.

Ich platziere das VPN-Gateway auf der Firewall,

- wenn ich nur ein Gerät einsetzen kann oder will,

- wenn ich den VPN-Traffic mit der Firewall filtern will,

- wenn ich mit der höheren Komplexität umgehen kann und

- wenn die Sicherheitsanforderungen nicht so hoch sind

- weil nicht so viel auf dem Spiel steht oder

- weil ich das Risiko auf andere Weise reduziere.

Ich platziere das VPN-Gateway hinter der Firewall,

- wenn ich eine Layer2-Verbindung brauche und keine Layer2-Firewall habe,

- wenn ich den VPN-Verkehr vor dem restlichen Netz (und der Firewall) verbergen will,

- wenn ich mir der Implikationen für die Sicherheit bewusst bin und damit umgehen kann

Das heißt, ich betrachte die Frage der Platzierung des VPN-Gateways jedes Mal aufs Neue unter Berücksichtigung der oben genannten Punkte.

Posted 2016-12-29